Każda firma, niezależnie od tego, czy jest obecna fizycznie, czy cyfrowo, potrzebuje pewnego rodzaju infrastruktury do działania. Pomyśl o tym jak o narzędziach, których technik potrzebuje do wykonania swojej pracy, lub o paliwie, którego potrzebuje Twój samochód, abyś mógł nim jeździć.

Infrastruktura IT to natomiast ekosystem sieci, sprzętu i oprogramowania. Jeśli użyjemy prostszych słów, oznacza to połączenie między komputerami i innymi urządzeniami (drukarki, routery, skanery).

Komunikacja poprzez Internet i przechowywanie danych w chmurze wchodzi w zakres infrastruktury IT. Specjaliści zajmujący się technologiami IT nie są częścią infrastruktury IT. Jeśli zajmujesz się technologią, warto zapoznać się z tym, co dokładnie oznaczają elementy infrastruktury.

Elementy infrastruktury informatycznej

Sprzęt komputerowy

Sprzęt obejmuje komputery, urządzenia komunikacyjne i sprzęt biurowy. Komputery można podzielić na dwie duże grupy.

Pierwszą grupę stanowią komputery osobiste, za pomocą których specjaliści wykonują określone zadania służbowe w ramach codziennych czynności zawodowych. Druga grupa to komputery o dużej wydajności. Służą różnym celom. Wykorzystuje się je w procesie tworzenia dużych danych magazynowych oraz rozwiązywania skomplikowanych problemów, z którymi komputery osobiste nie byłyby w stanie sobie poradzić. Dlatego bazy danych instalujemy na innym sprzęcie niż komputer osobisty.

Komputery stacji roboczych są powszechnie znane jako standard, ale serwery mogą również posiadać taką samą moc i szybciej wykonywać zadania.

Sieć

Sieć LAN stanowi niezbędną infrastrukturę do przesyłania danych pomiędzy różnymi komputerami i urządzeniami. Można to zrobić nie tylko za pośrednictwem Internetu, ale także za pośrednictwem wewnętrznych systemów transmisji danych, zwanych po prostu siecią.

Routery i przełączniki są powszechnymi elementami tego typu infrastruktury i można je znaleźć w małych i dużych biurach, a nawet w naszych domach.

Oprogramowanie

Jeśli mówimy tu o podstawach, to chodzi o systemy operacyjne zasilające infrastrukturę IT. Na przykład o systemach operacyjnych, różnych typach środowisk oprogramowania, językach programowania i systemach zarządzania bazami danych.

Każda firma ma inne potrzeby, w związku z czym oprogramowanie może się znacznie różnić. Jednak podstawowe komponenty, takie jak system operacyjny, urządzenia, narzędzia sieciowe, przeglądarki internetowe itp., są zwykle bardzo standardowe.

Kluczowe cechy infrastruktury IT

Dziś infrastruktura IT może posiadać komponenty o dużej funkcjonalności. Postęp technologiczny dotknął wielu dziedzin biznesu. Dlatego technologię komputerową można spotkać nie tylko w branżach zaawansowanych technologii, takich jak eksploracja kosmosu czy inżynieria i budownictwo. Jest szeroko stosowany w rolnictwie, handlu, a nawet sztuce.

Prawdopodobnie w naszych czasach trudno byłoby znaleźć dziedzinę biznesu, w której nie byłoby technologii komputerowej. Biorąc pod uwagę dynamikę rozwoju narzędzi informatycznych, proces ten będzie się jedynie nasilał. Oto kilka czynników, na podstawie których można sporządzić taką prognozę:

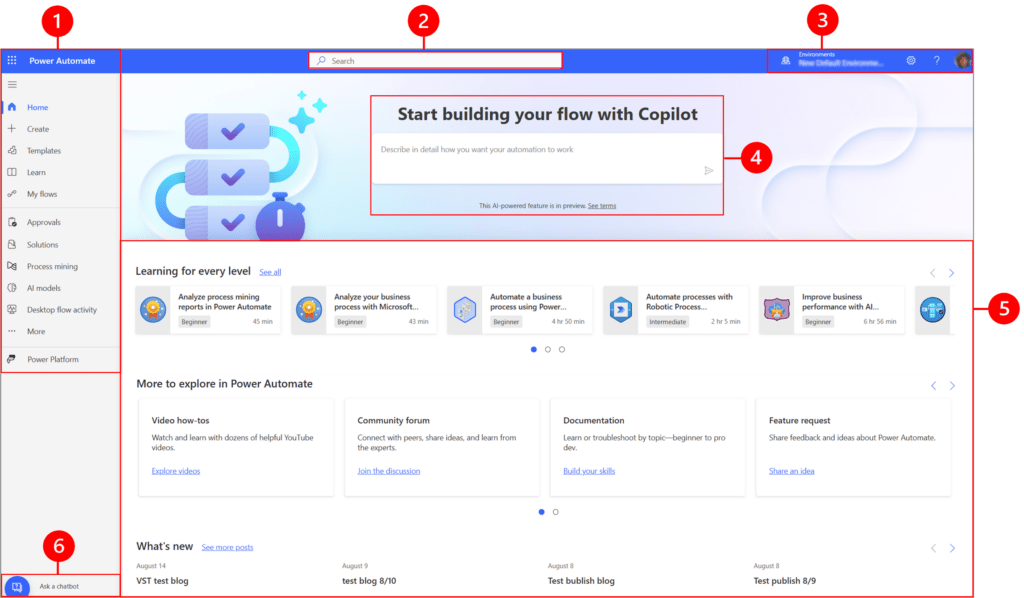

- Technologia komputerowa pozwala wykonywać zwykłą pracę znacznie szybciej. Monotonne i tego samego typu procesy można powierzyć automatyzacją procesów. Pozwala to odciążyć specjalistów i skierować ich uwagę na bardziej złożone zadania twórcze, wymagające twórczego myślenia.

- Korzystanie z infrastruktury IT daje szansę na redukcję emisji gazów cieplarnianych i zmniejszenie zużycia papieru. Dotyczy to szczególnie tych obszarów biznesu, które korzystają z technologii chmurowych.

- Rynek produktów IT zapewnił przedsiębiorstwu technologie, które pozwoliły mu efektywnie pracować w trybie zdalnym. Ułatwiło to życie pobliskim specjalistom i umożliwiło zaangażowanie ludzi z różnych krajów w to samo cyfrowe środowisko pracy. Z kolei możliwość ta umożliwiła przedsiębiorstwom wybór do współpracy specjalistów, dysponujących większą ofertą pod względem ceny i jakości oferty pracy. Możesz zobaczyć portfolio osób żyjących na innych kontynentach. A jeśli ich oferta będzie bardziej atrakcyjna, to wybór takiej współpracy będzie decyzją racjonalną.

Tym samym wykorzystanie infrastruktury informatycznej przez przedsiębiorstwa sprawia, że przedsiębiorcy osiągają większe sukcesy i potrafią dostosować się do nowych wyzwań dynamicznie zmieniającego się świata. Warto również szczegółowo zastanowić się, jakie funkcje są przypisane infrastrukturze IT. Więcej na ten temat później.

Do czego służy infrastruktura IT?

Infrastruktura ta służy do realizacji kilku ważnych zadań:

- Zapewnienie natychmiastowej wymiany niezbędnych informacji. Ciągłość wielu procesów biznesowych zależy od tego, jak dobrze dane są wymieniane i dostarczane każdej osobie.

- Wyższa produktywność. Jest to ważne dla szybkiej pracy bez utraty jakości. Firma, która dostosuje się do tak nowoczesnych wymagań, może odnieść sukces nawet w niszach o dużej konkurencji.

- Poprawa komunikacji wewnątrz firmy. Wszystkie interakcje pomiędzy pracownikami i działami muszą być efektywne w firmie. Aby to zadziałało, musimy polegać na oprogramowaniu komunikacyjnym, takim jak Slack, Microsoft Teams czy Discord, a także innych narzędziach do pracy zdalnej. Tylko przy takim podejściu możemy oczekiwać, że komunikacja zwiększy wydajność pracy.

- Niezakłócona interakcja z klientami firmy potrzebującymi pomocy. Widać to bardzo wyraźnie na przykładzie helpdesku. Jeśli działa sprawnie i zapewnia klientom komfortowe doświadczenia, dobrze świadczy to o rozwoju firmy. A jeśli nie, to klienci czują się opuszczeni. Nie wiedzą jak rozwiązać problem.

Efektywne wykorzystanie infrastruktury IT staje się jednym z kluczy do wzrostu i rozwoju przedsiębiorstw działających w różnych dziedzinach.

Jakie dokładnie są zalety infrastruktury IT?

Od ogólnych wniosków przejdźmy do konkretów. Zastanówmy się dokładnie, w jakich obszarach infrastruktura IT może przydać się biznesowi.

Aby biznes dzięki infrastrukturze IT mógł lepiej funkcjonować, warto skontaktować się ze specjalistami z tej branży. Nie tylko doradzą w istotnych szczegółach wyboru odpowiednich usług informatycznych dla danego obszaru, ale także pomogą w ich wdrożeniu np. wdrożenie Microsoft 365 lub darmowy VPN. Takie podejście może uchronić Cię przed krytycznymi błędami i marnotrawnymi wydatkami.

Dzięki profesjonalnym usługom możesz zdefiniować zadania infrastruktury IT specjalnie dla Twojej firmy. Zapewni to możliwość wykorzystania odpowiednich rozwiązań technologicznych w swojej pracy i wzmocnienie firmy w jej kluczowych specjalizacjach. Dlatego eksperci pomogą Ci określić, która infrastruktura będzie najlepsza w Twoim przypadku.

Poprawnie skonfigurowana infrastruktura IT zapewnia:

- Optymalizacja sprzętu i oprogramowania, aby praca przebiegała bez przerw i aby nie było awarii systemu.

- Umiejętność tworzenia zasobów zewnętrznych i zarządzania nimi. Rodzaj takich zasobów należy dobrać wspólnie z kompetentnym informatykiem. To profesjonalista, który zapewni możliwość wyboru opcji zasobów zewnętrznych, które usprawnią pracę przedsiębiorstwa. Na przykład w niektórych przypadkach odpowiednich będzie kilka zasobów, jeśli omawiamy biznes na dużą skalę z dużymi ambicjami. A w innych sytuacjach warto wybrać jedną rzecz. Może to być korporacyjna strona internetowa, platforma B2B lub aplikacja.

- Ochrona danych. Do chwili obecnej opracowano wiele specjalnych aplikacji i programów, które pozwalają chronić dane. Ta opcja dotyczy zarówno przechowywania w chmurze, jak i urządzeń. To samo dotyczy Twojej witryny internetowej. Aby zwiększyć bezpieczeństwo, zawsze dostępne są rozwiązania takie jak program antywirusowy, który może uratować Twoją firmę.

W dobór konkretnych rozwiązań informatycznych dla firmy musi być zaangażowany doświadczony zespół. Uchroni to przed wprowadzeniem do pracy przedsiębiorstwa kosztownych narzędzi informatycznych, które nie odpowiadają jego zadaniom i celom. Tym samym infrastruktura informatyczna może znacząco usprawnić pracę firmy.

Jakie są możliwości wykorzystania infrastruktury IT?

Firmy na całym świecie aktywnie inwestują w infrastrukturę IT, a łączne wydatki na nią wzrosły. Kiedy architektura produktu cyfrowego jest zaprojektowana profesjonalnie i wysokiej jakości, przyczynia się to do pozytywnego doświadczenia użytkownika.

Wprowadzenie wysokiej jakości oprogramowania do rzeczywistych procesów w pracy firmy jest znaczącym krokiem w jej rozwoju. To samo dotyczy optymalizacji oprogramowania, która prowadzi do lepszych rozwiązań programowych.

Wszystko to jest szczególnie odczuwalne, gdy specjaliści początkowo opracowują skuteczną strategię IT. Jeżeli takiej strategii nie będzie, istnieje ryzyko, że w pracy firmy zastosowane zostaną jedynie punktowe rozwiązania i narzędzia w kierunku IT, które nie będą nastawione na wyraźny, wymierny rezultat.

Istotne jest także to, aby wyspecjalizowani specjaliści zapewniali pomoc doradczą na wszystkich etapach realizacji takiej strategii. Kierują swoje wysiłki na analizę pośrednich rezultatów konkretnych działań i decyzji. A jeśli te wyniki nie spełnią zaplanowanych oczekiwań, należy skorygować strategię poprzez dalsze testy w praktyce.

Czasami taka korekta jest niepotrzebna, bo działania opierały się na powierzchownych hipotezach. Wymagania rynku mogą się po prostu zmienić. W związku z tym rozwiązania IT wymagają transformacji, aby dopasować je do nowej linii produktów firmy. Osoby o wysokiej inteligencji emocjonalnej, elastyczności myślenia i zdolności dostosowywania się do zmian kontekstu są lepiej zorientowane w terminowych i odpowiednich rozwiązaniach dla infrastruktury IT. W takim przypadku powinni je opracowywać profesjonaliści, którzy rozwinęli kompetencje twarde i miękkie.

Jaka jest metoda wdrażania infrastruktury IT?

Aby taka infrastruktura mogła jakościowo rozwijać biznes, warto najpierw zapoznać się ze sposobami jej realizacji. Zobaczmy to szczegółowo:

- Identyfikacja kluczowych celów biznesowych. Zadania drugorzędne mogą się zmieniać w zależności od dynamiki rynku. Musi być spójność. Jeśli z celami strategicznymi wszystko będzie w porządku, specjalistom będzie łatwiej rozwijać infrastrukturę IT.

- Niezbędne jest określenie wymagań firmy co do samej infrastruktury IT. Istotne jest tu także prawidłowe sklasyfikowanie tych wymagań na kluczowe i drugorzędne. Na przykład kluczowe wymagania obejmują wsparcie infrastrukturalne, które zapewnia płynne działanie firmy. Warunki drugorzędne dotyczą tych opcji infrastruktury IT, które nie mają bezpośredniego wpływu na rentowność przedsiębiorstwa. To rozróżnienie jest ważne. Pozwala to jasno zrozumieć gradację elementów wykorzystywanej infrastruktury IT według priorytetów.

- Następnie należy ocenić aktualny stan infrastruktury informatycznej i jej braki. W wielu przypadkach firmy posiadają już taką infrastrukturę, np. komputery i sieci. W takim przypadku całkowita wymiana istniejących narzędzi informatycznych może nie przynieść żadnych korzyści. Aby poprawić wyniki, może zaistnieć potrzeba ich modernizacji za pomocą nowszych części. Tylko doświadczeni specjaliści są w stanie skutecznie pomóc w takich przypadkach. W przeciwnym razie istnieje ryzyko, że wartościowe narzędzia zostaną wyrzucone wraz z całkowitą zmianą infrastruktury IT.

- Ustalenie budżetu. Wydatki, jakie zostaną przeznaczone na rozwój infrastruktury IT, można warunkowo podzielić na dwie grupy. Pierwsza z nich to inwestycja natychmiastowa. Po drugie, wydatki bieżące. Aby zapewnić rentowność biznesu, należy przemyśleć nawet najdrobniejsze szczegóły infrastruktury. Dlatego umiejętne planowanie budżetu jest kluczowym elementem wdrażania infrastruktury IT.

- Wybierz niezawodnego dostawcę usług IT. Wiele firm IT na rynku oferuje swoje rozwiązania dla przedsiębiorstw. Jednak wybór dobrego usługodawcy może być trudny. Zwłaszcza – gdy właściciele i zarząd firmy nie są do końca zorientowani w usługach IT. Dlatego warto bardziej szczegółowo rozważyć kryteria wyboru takiego dostawcy. I nie chodzi tylko o infrastrukturę.

Przede wszystkim kryteria wyboru będą dotyczyć specjalizacji. Dziedzina IT jest ogromna. Wielu specjalistów chce się podjąć tego projektu. Najlepiej jednak rozpocząć współpracę z zespołem mającym konkretne doświadczenie w Twojej niszy. Taki zespół nie tylko zrozumie, czego chcesz. Specjaliści będą posiadać praktyczne doświadczenie w realizacji tego typu zadań. Pozwoli im także ominąć ewentualne „pułapki” i wybrać dokładnie te narzędzia informatyczne, które usprawnią firmę klienta, i które się sprawdzą.

Kolejnym kryterium wyboru specjalistów są opinie ich rzeczywistych, poprzednich klientów. Takie argumenty związane z pochodzeniem firmy informatycznej są istotne. Pozwalają zrozumieć, czy istnieje powód, aby zaufać wybranym specjalistom.

Podsumowanie

Podsumujmy więc. Oto kilka kluczowych przemyśleń na temat infrastruktury IT:

- Składa się z trzech kluczowych grup elementów – sprzętu, sieci i oprogramowania.

- Właściwe wykorzystanie infrastruktury informatycznej pozwala zautomatyzować żmudne procesy pracy i ułatwić pracę człowieka. Specjaliści mają więcej możliwości skierowania swoich wysiłków na rozwiązywanie bardziej kreatywnych zadań, które wymagają intensywnej pracy człowieka.

- Infrastruktura informatyczna pozwala nie tylko zwiększyć efektywność firmy, ale także usprawnić procesy komunikacji pomiędzy różnymi jej pionami strukturalnymi.

Jak wynika z powyższych statystyk, znaczna część firm potrzebuje modernizacji swojej infrastruktury informatycznej. Przedsiębiorstwa takie są w zdecydowanej większości.

A żeby zwyciężyć w konkurencji z innymi firmami, trzeba wdrożyć rozwiązania, które pozwolą dostosować się do dynamicznego rynku. Dlatego warto dokładnie przemyśleć tę kwestię i skorzystać z pomocy profesjonalistów, którzy potrafią bardziej szczegółowo się zorientować.