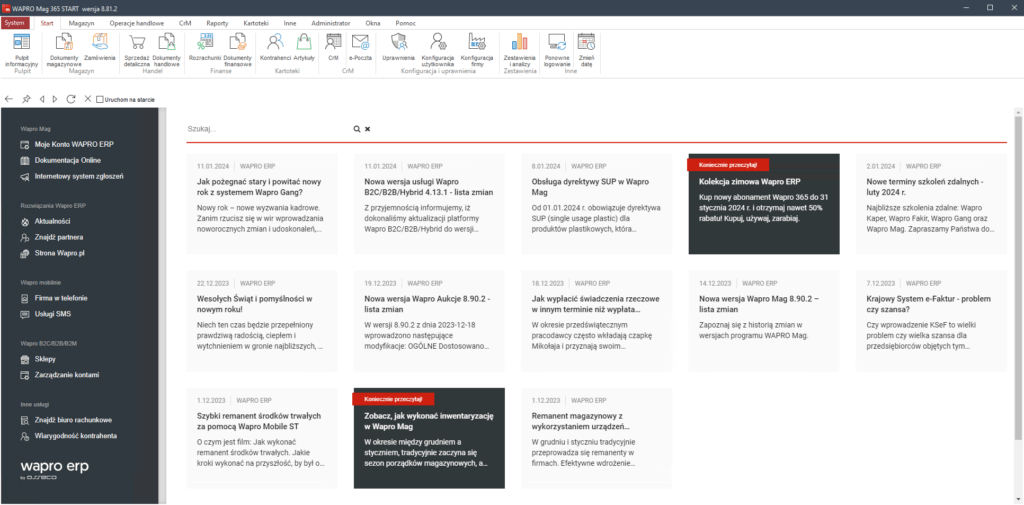

Jaki serwer wybrać dla branży handlowej? Wiele firm przenosi swoje działania do świata online, wybór odpowiedniego serwera staje się kluczowy dla sukcesu w branży handlowej. Serwer stanowi fundament każdej działającej strony internetowej, platformy e-commerce czy systemu ERP. Ale jak wybrać ten właściwy? Poniżej przedstawiamy kilka kluczowych kwestii, które należy wziąć pod uwagę.

Jak dobrze przygotować serwer pod system ERP?

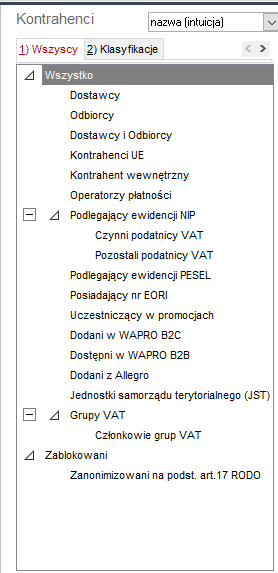

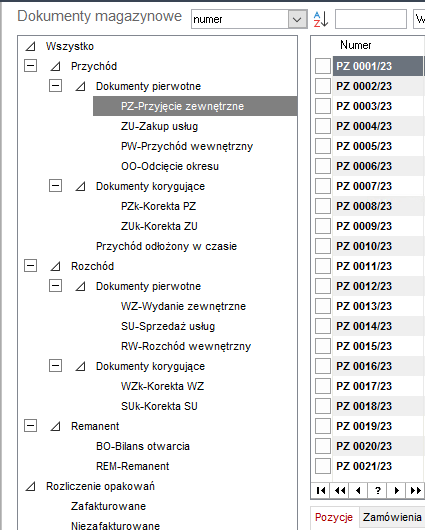

Analiza wymagań systemu ERP – Zanim przystąpisz do konfiguracji serwera, dokładnie przeanalizuj wymagania systemu ERP. Zidentyfikuj potrzebną przestrzeń dyskową, ilość pamięci RAM, rodzaj procesora oraz inne specyfikacje, które są wymagane dla płynnego działania systemu ERP w Twojej firmie.

Wybór odpowiedniego sprzętu – Na podstawie analizy wymagań systemu ERP, wybierz odpowiedni sprzęt. Serwer powinien być wyposażony w wystarczającą ilość pamięci RAM, szybki procesor, odpowiednią przestrzeń dyskową oraz zapewniać niezawodność działania. W przypadku większych firm lub systemów ERP obsługujących duże ilości danych, rozważ możliwość zastosowania serwerów dedykowanych.

Instalacja systemu operacyjnego – Wybierz odpowiedni system operacyjny, który będzie kompatybilny z systemem ERP oraz zapewni odpowiednią wydajność i bezpieczeństwo. Często stosowanymi systemami operacyjnymi dla serwerów są Windows Server.

Zabezpieczenia serwera – Zapewnij odpowiednie zabezpieczenia serwera, takie jak firewall, oprogramowanie antywirusowe, regularne aktualizacje systemu oraz konfigurację bezpiecznych haseł. Zastosuj również mechanizmy kontroli dostępu, aby ograniczyć dostęp do serwera tylko dla upoważnionych użytkowników.

Tworzenie kopii zapasowych – Regularnie twórz kopie zapasowe danych przechowywanych na serwerze ERP. Skonfiguruj automatyczne tworzenie kopii zapasowych oraz przechowuj kopie w bezpiecznym miejscu, aby zapobiec utracie danych w przypadku awarii serwera lub innego zdarzenia nieprzewidzianego.

Monitorowanie i optymalizacja wydajności – Regularnie monitoruj wydajność serwera oraz działanie systemu ERP. Identyfikuj i usuwaj ewentualne problemy wydajnościowe, takie jak przeciążenia zasobów czy wolne miejsce na dysku. Optymalizuj działanie serwera, aby zapewnić płynną pracę systemu ERP dla użytkowników.

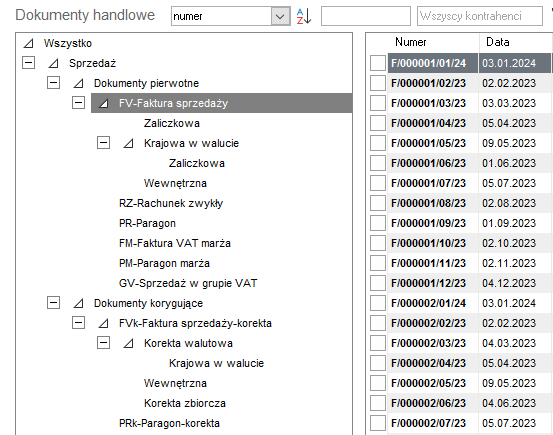

Czy serwer z Windows będą działały programy ERP?

Tak, serwer z systemem Windows może działać z programem ERP. Jednak zanim zdecydujesz się na to rozwiązanie, istnieje kilka rzeczy, które warto wziąć pod uwagę.

Po pierwsze, upewnij się, że program ERP, który chcesz zainstalować, jest kompatybilny z systemem Windows i wersją tego systemu, którą posiadasz na serwerze. Nie wszystkie programy ERP są kompatybilne z każdą wersją systemu Windows, więc przed zakupem sprawdź wymagania programu i zgodność z systemem operacyjnym.

Czy serwer z systemem Windows Serwer jest łatwy w obsłudze?

Tak, serwer z systemem Windows Server może być stosunkowo łatwy w obsłudze, szczególnie dla osób, które są już zaznajomione z interfejsem i funkcjonalnościami systemów Windows. Windows Server oferuje intuicyjny interfejs użytkownika oraz wiele narzędzi i funkcji, które ułatwiają zarządzanie serwerem.

Jednakże, jak w przypadku każdego systemu serwerowego, istnieje pewien stopień nauki i zrozumienia konceptów związanych z administracją serwerem, takich jak zarządzanie użytkownikami i grupami, konfiguracja zabezpieczeń, tworzenie i zarządzanie zasobami sieciowymi, tworzenie kopii zapasowych, oraz monitorowanie wydajności i stanu serwera.

Dla osób, które nie są doświadczone w administracji serwerem, mogą pojawić się pewne wyzwania, ale Windows Server oferuje również wiele źródeł wsparcia, takich jak dokumentacja techniczna, fora dyskusyjne, usługi informatyczne oraz utrzymanie serwera, którzy mogą pomóc w rozwiązywaniu problemów i udzielać porad.

Jak zadbać o bezpieczeństwo serwera?

Zadbaj o bezpieczeństwo serwera, tak jak o zabezpieczenie własnego domu przed intruzami. Oto kilka kroków, które warto podjąć.

Silne hasła – Używaj silnych, unikalnych haseł dla kont administratora serwera oraz innych kont użytkowników. Hasła powinny zawierać kombinację dużych i małych liter, cyfr oraz znaków specjalnych.

Aktualizacje – Regularnie aktualizuj system operacyjny, oprogramowanie serwerowe oraz zainstalowane aplikacje. Aktualizacje zawierają poprawki bezpieczeństwa, które pomagają chronić serwer przed lukami i zagrożeniami.

Oprogramowanie antywirusowe – Zainstaluj i regularnie aktualizuj oprogramowanie antywirusowe na serwerze, aby wykrywać i usuwać potencjalne zagrożenia.

Zabezpieczenie fizyczne – Umieść serwer w bezpiecznym miejscu, do którego mają dostęp tylko upoważnione osoby. Zabezpiecz serwer przed kradzieżą i dostępem nieautoryzowanym.

Firewall – Skonfiguruj firewall, aby blokować niepożądany ruch sieciowy i chronić serwer przed atakami z zewnątrz.

Monitorowanie logów – Regularnie sprawdzaj logi systemowe, aby monitorować aktywność serwera i wykrywać podejrzane działania.

Kopie zapasowe – Regularnie twórz kopie zapasowe danych przechowywanych na serwerze i przechowuj je w bezpiecznym miejscu. W razie awarii lub ataku ransomware, będziesz mógł przywrócić dane z kopii zapasowej.

Jaka jest różnica między serwerem a hostingiem?

Serwer można porównać do własnego domu – to duża maszyna, która przechowuje i zarządza wszystkimi danymi i aplikacjami dla firmy lub organizacji. Jest to zazwyczaj fizyczna maszyna, którą firma może mieć fizycznie w swojej siedzibie lub wynająć w centrum danych.

Z drugiej strony, hosting to jak wynajem mieszkania – firma wynajmuje przestrzeń na serwerze, który jest zarządzany przez dostawcę usług hostingowych. W tej przestrzeni można przechowywać strony internetowe, aplikacje internetowe, bazy danych i inne zasoby online.

W skrócie, serwer to sprzęt, który przechowuje i zarządza danymi i aplikacjami, podczas gdy hosting to usługa, która oferuje dostęp do przestrzeni na serwerze dla przechowywania i udostępniania różnych zasobów online.