Chcesz zabezpieczyć firmę przed cyberatakiem? W dzisiejszym erze technologii, firmy operują w cyfrowym środowisku, które przynosi za sobą nie tylko wiele korzyści, ale również liczne ryzyka związane z cyberzagrożeniami. Bezpieczeństwo informacji stało się niezwykle ważnym elementem strategii biznesowych, a firmy z każdej branży powinny poważnie podchodzić do zabezpieczeń przed atakami cybernetycznymi. W tym artykule przyjrzymy się, dlaczego warto chronić firmę przed tego typu zagrożeniami oraz jak w tym procesie może pomóc specjalistyczna firma informatyczna.

Zagrożenia w świecie cyfrowym

Współczesne firmy korzystają z różnorodnych technologii i systemów informatycznych, aby ułatwić swoje operacje. Jednakże rozwój technologiczny przynosi również nowe zagrożenia, takie jak ataki hakerskie, phishing, ransomware czy wycieki danych. Wystarczy jeden udany atak, aby narazić firmę na straty finansowe, utratę reputacji oraz naruszenie poufności danych klientów.

Wartość bezpieczeństwa cybernetycznego

Bezpieczeństwo cybernetyczne jest inwestycją, której znaczenie nie można przecenić. Chronienie systemów przed atakami to nie tylko ochrona przed stratami, ale także zapewnienie ciągłości operacji, zwiększenie zaufania klientów oraz spełnienie wymogów regulacyjnych związanych z ochroną danych. Firmy, które nie podejmują odpowiednich kroków w kierunku zabezpieczeń, mogą ponieść poważne konsekwencje.

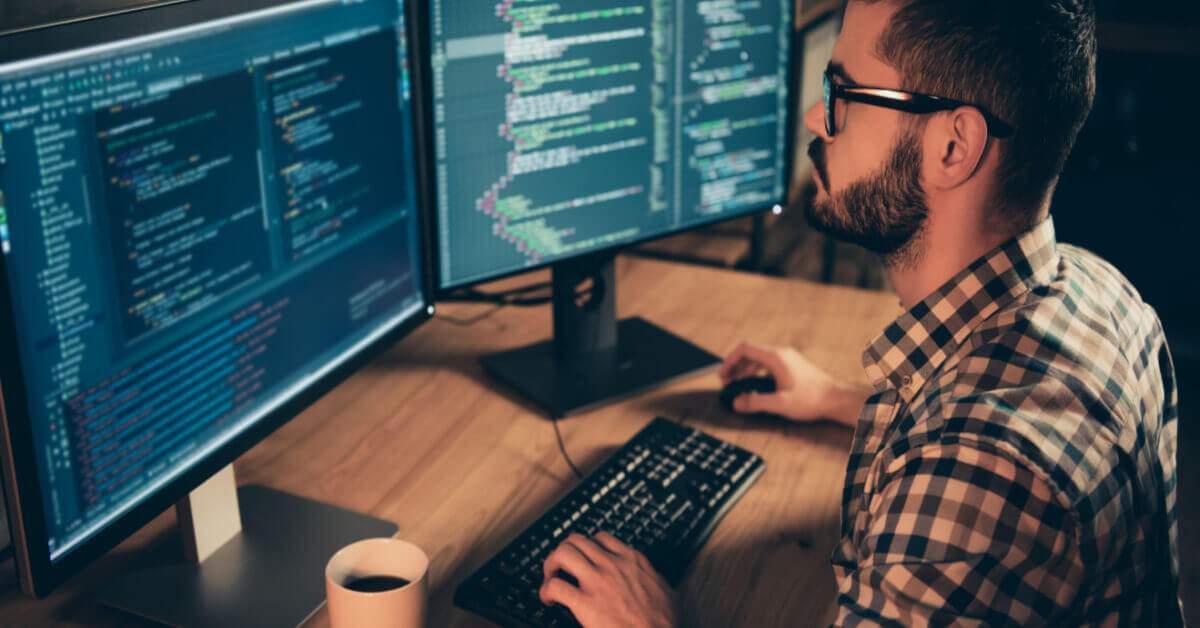

Rola firmy informatycznej w zabezpieczaniu firm

Właściwe zabezpieczenie firmy przed cyberzagrożeniami wymaga wiedzy, doświadczenia i zaawansowanych narzędzi. Tutaj na scenę wkracza firma informatyczna. Takie przedsiębiorstwa specjalizują się w tworzeniu i wdrażaniu strategii bezpieczeństwa, audytach bezpieczeństwa, monitorowaniu sieci oraz reagowaniu na incydenty. Dzięki ich ekspertyzie firmy mogą skutecznie przeciwdziałać atakom i szybko reagować w przypadku naruszenia bezpieczeństwa.

Korzyści wynikające z współpracy z firmą informatyczną

Współpraca z wykorzystaniem usługi informatyczne może przynieść wiele korzyści. Po pierwsze, firma taka może przeprowadzić szczegółowy audyt bezpieczeństwa, identyfikując potencjalne luki w zabezpieczeniach. Następnie może opracować spersonalizowaną strategię, uwzględniając unikalne potrzeby i ryzyka firmy. Ponadto, firma informatyczna może dostarczyć zaawansowane narzędzia do monitorowania sieci w czasie rzeczywistym oraz reagować na incydenty, minimalizując szkody.

Edukacja i szkolenia

Firma informatyczna może również zająć się edukacją pracowników w zakresie cyberbezpieczeństwa. Często to właśnie ludzie stanowią słabe ogniwo w łańcuchu bezpieczeństwa, dlatego kluczowe jest, aby pracownicy byli świadomi potencjalnych zagrożeń i wiedzieli, jak się przed nimi bronić.

Podsumowanie

Zabezpieczanie firmy przed cyberzagrożeniami to obecnie nieodzowny element prowadzenia działalności gospodarczej. Skuteczne reagowanie na rosnące zagrożenia wymaga specjalistycznej wiedzy i narzędzi, które może dostarczyć firma informatyczna. Inwestycja w cyberbezpieczeństwo to inwestycja w przyszłość firmy, chroniąca ją przed stratami finansowymi, utratą reputacji oraz innymi negatywnymi skutkami ataków cybernetycznych.