Wapro Mag to popularne oprogramowanie do zarządzania firmą, które umożliwia skuteczne planowanie zasobów przedsiębiorstwa. Jednym z kluczowych elementów tego systemu jest generowanie raportów, które pozwalają użytkownikom uzyskiwać wartościowe informacje i analizy. Jednym z potężnych narzędzi do tworzenia raportów jest Crystal Reports. W tym artykule omówimy, jak zrobić dedykowany raport Crystal Reports dla Wapro Mag, dostosowany do unikalnych potrzeb Twojej firmy.

Zrozumienie wymagań biznesowych

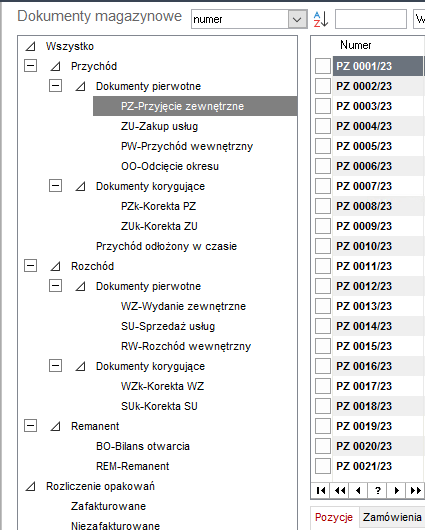

Zanim zaczniesz tworzyć raport, zdefiniuj dokładnie, jakie informacje są kluczowe dla Twojej firmy. Określ, czy potrzebujesz raportu finansowego, analizy sprzedaży czy może monitorowania stanu magazynowego. Zrozumienie wymagań biznesowych pozwoli Ci lepiej dostosować raport do konkretnych potrzeb.

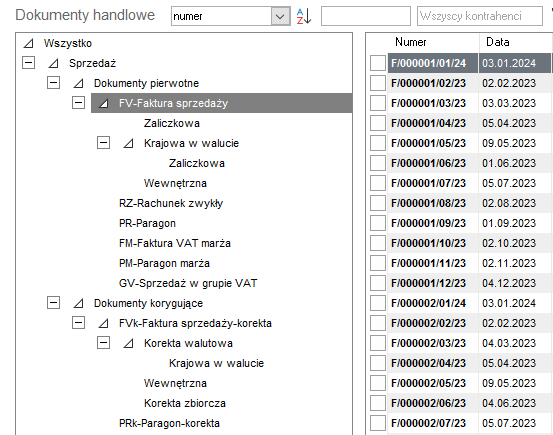

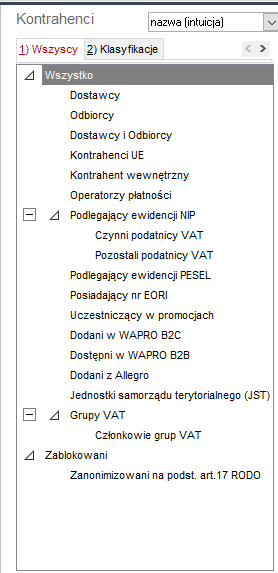

Zbieranie danych z Wapro Mag

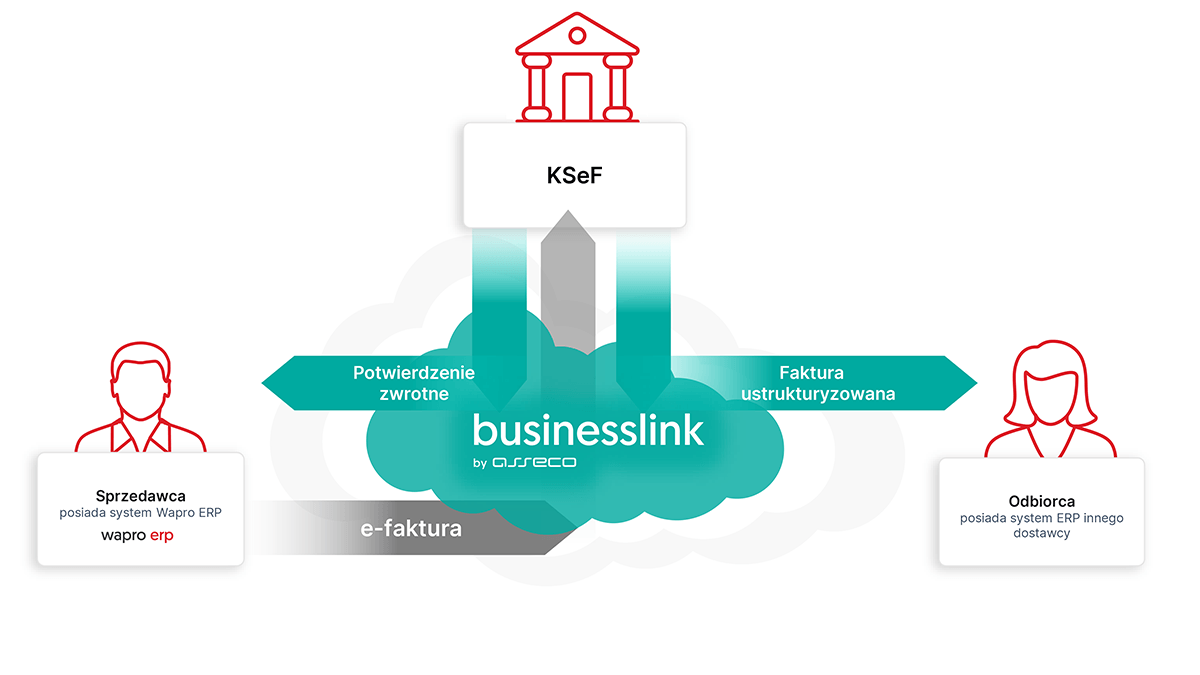

Crystal Reports może bezproblemowo integrować się z Wapro Mag, umożliwiając dostęp do danych. Skorzystaj z edytora zapytań, aby wybrać odpowiednie dane do raportu. Pamiętaj o filtrowaniu danych, aby skoncentrować się tylko na istotnych informacjach.

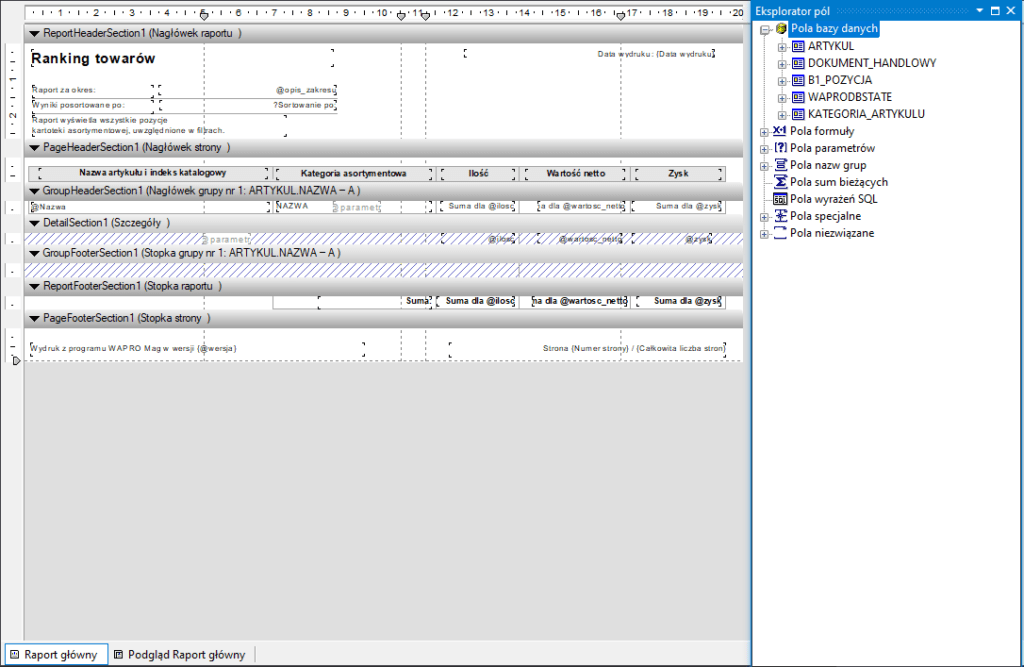

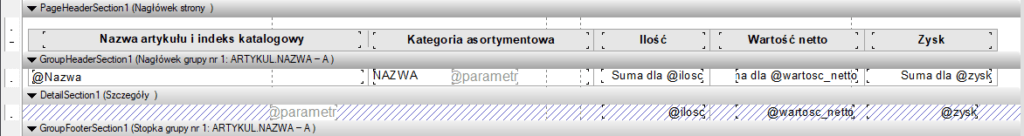

Projektowanie raportu

Po zebraniu danych przystąp do projektowania raportu. Crystal Reports oferuje interfejs graficzny, my w tym artykule posługujemy się programem Visual Studio umożliwiający dostosowanie wyglądu raportu. Dodawaj pola danych, wybieraj odpowiednie nagłówki i stopki, aby raport był czytelny i łatwy do zrozumienia.

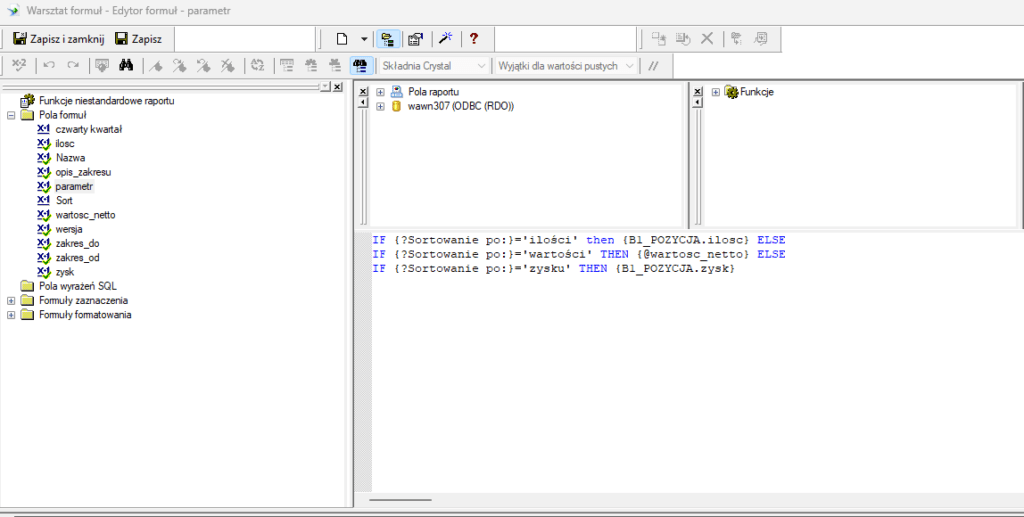

Tworzenie formuł

Crystal Reports umożliwia tworzenie własnych formuł, co jest przydatne do bardziej zaawansowanych obliczeń. Możesz używać formuł do tworzenia nowych kolumn, analizy danych czy nawet warunkowego formatowania, co sprawi, że raport będzie jeszcze bardziej funkcjonalny.

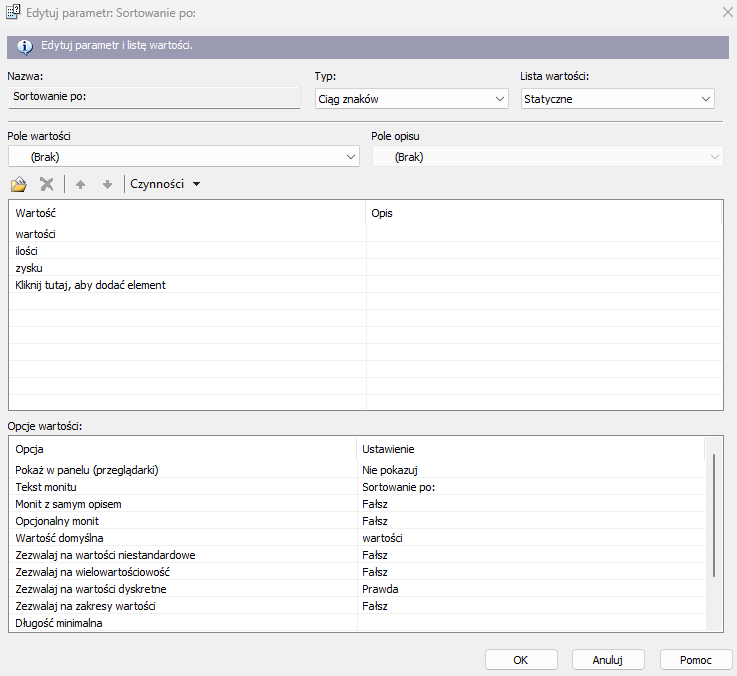

Dostosowywanie parametrów

Aby uczynić raport bardziej elastycznym, dodaj parametry. Parametry umożliwią użytkownikom dostosowywanie raportu do swoich indywidualnych potrzeb. Na przykład, możesz dodać parametr daty, aby użytkownik mógł wybierać okres czasu, który chce analizować.

Testowanie i optymalizacja

Przed udostępnieniem raportu sprawdź jego działanie. Upewnij się, że wszystkie dane są poprawnie wyświetlane, a raport spełnia oczekiwania biznesowe. Optymalizuj zapytania do bazy danych, aby raport był wydajny, szczególnie gdy pracujesz z dużą ilością danych.

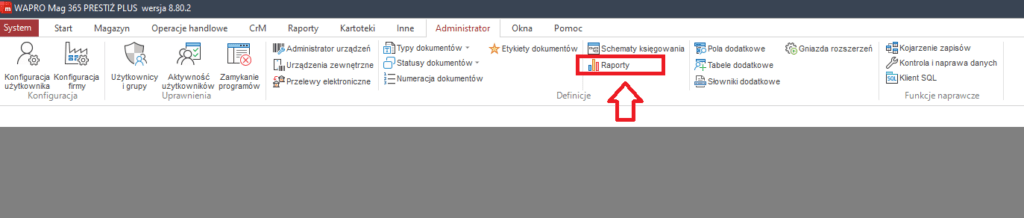

Udostępnianie Raportu

Gdy raport jest gotowy, zintegruj go z systemem Wapro Mag. Udostępnij go odpowiednim użytkownikom, dostosowując uprawnienia dostępu.

Stworzenie dedykowanego raportu Crystal Reports dla Wapro Mag może znacząco ułatwić analizę danych i podejmowanie decyzji biznesowych. Dostosowując raport do specyficznych potrzeb swojej firmy, zyskasz narzędzie, które pomoże w efektywnym zarządzaniu zasobami i monitorowaniu kluczowych wskaźników.

Chcesz tworzyć nowe raporty w Wapro Mag?

Napisz do nas teraz abyśmy mogli dostosować raporty w Twojej firmie.