Dane to dziś prawdziwa waluta – cenniejsza niż złoto. Dlatego cyberbezpieczeństwo w firmie nie jest luksusem, lecz koniecznością. Nie musisz być ekspertem IT, by skutecznie chronić swoją działalność przed cyberatakami. Wystarczy wdrożyć kilka kluczowych zasad, które łączą technologię z edukacją zespołu.

Podstawowe kroki zwiększające bezpieczeństwo

Hakerzy nieustannie doskonalą swoje metody, a zagrożenia ewoluują każdego dnia. Ochrona danych to nie jednorazowe działanie, lecz ciągły proces. Na szczęście nawet proste kroki mogą znacząco zmniejszyć ryzyko ataku:

- Uwierzytelnianie wieloskładnikowe (MFA) – dodatkowa warstwa zabezpieczeń przy logowaniu.

- Regularne aktualizacje systemów – eliminacja luk w oprogramowaniu.

- Tworzenie kopii zapasowych – ochrona przed utratą danych w wyniku ataku.

Świadomość pracowników jako kluczowy element ochrony

Nawet najlepsze zabezpieczenia technologiczne nie wystarczą, jeśli pracownicy nie będą świadomi zagrożeń. To oni stanowią pierwszą linię obrony przed:

- Phishingiem – próbami wyłudzenia danych poprzez fałszywe wiadomości.

- Złośliwym oprogramowaniem – wirusami i trojanami infekującymi systemy.

- Atakami socjotechnicznymi – manipulacją mającą na celu uzyskanie poufnych informacji.

Dlatego regularne szkolenia i budowanie świadomości w zespole są równie istotne, co same narzędzia ochronne.

Cyberbezpieczeństwo jako strategia, a nie jednorazowe działanie

Cyberzagrożenia zmieniają się z dnia na dzień. Jak więc zapewnić, że Twoja firma zawsze będzie o krok przed hakerami? Klucz tkwi w połączeniu:

- Nowoczesnych technologii – skutecznych narzędzi ochronnych.

- Edukacji pracowników – zwiększania ich świadomości zagrożeń.

- Konsekwentnego podejścia – traktowania bezpieczeństwa jako stałego procesu.

To nie jednorazowy wysiłek, lecz strategia, która pozwoli Ci spać spokojnie.

Najczęstsze zagrożenia cybernetyczne dla firm

W erze cyfrowej każda firma, niezależnie od branży, musi mierzyć się z coraz bardziej zaawansowanymi zagrożeniami cybernetycznymi. Ataki hakerskie mogą prowadzić do utraty danych, zakłóceń w działalności, a nawet poważnych strat finansowych. Do najczęstszych zagrożeń należą:

- Phishing – oszustwa polegające na wyłudzaniu poufnych informacji poprzez podszywanie się pod zaufane instytucje.

- Malware – złośliwe oprogramowanie infekujące systemy i kradnące dane.

- Ransomware – ataki szyfrujące pliki i żądające okupu za ich odszyfrowanie.

- Ataki DDoS – przeciążanie serwerów, prowadzące do ich niedostępności.

- Brute Force i SQL Injection – metody przejmowania haseł i manipulowania bazami danych.

Każde z tych zagrożeń może sparaliżować działalność firmy, dlatego kluczowe jest wdrożenie skutecznych środków ochrony.

Phishing – jak rozpoznać i unikać oszustw

Phishing to jedna z najczęściej stosowanych metod cyberataków. Cyberprzestępcy podszywają się pod banki, instytucje rządowe lub firmy, aby wyłudzić dane logowania lub informacje finansowe. Pracownicy firm są częstym celem takich ataków, dlatego ich edukacja w zakresie cyberbezpieczeństwa jest kluczowa.

Jak rozpoznać próbę phishingu? Zwróć uwagę na:

- Nietypowe adresy e-mail nadawcy – często zawierają literówki lub dziwne domeny.

- Błędy językowe – oszuści często używają automatycznych tłumaczeń.

- Podejrzane linki i załączniki – mogą prowadzić do fałszywych stron lub zawierać złośliwe oprogramowanie.

Regularne szkolenia i testy phishingowe pomagają pracownikom lepiej rozpoznawać zagrożenia.

Malware – zagrożenia związane ze złośliwym oprogramowaniem

Złośliwe oprogramowanie (malware) to szeroka kategoria programów zaprojektowanych do infekowania systemów komputerowych, kradzieży danych lub zakłócania ich działania. Może przybierać formę wirusów, trojanów, spyware czy robaków.

Aby minimalizować ryzyko infekcji, warto:

- Regularnie aktualizować oprogramowanie zabezpieczające – zapewnia ochronę przed najnowszymi zagrożeniami.

- Stosować firewalle i systemy wykrywania zagrożeń – blokują podejrzane połączenia.

- Edukować pracowników – nieświadome kliknięcie w zainfekowany link może narazić firmę na atak.

- Ograniczyć dostęp do kluczowych systemów – minimalizuje ryzyko wewnętrznych zagrożeń.

Ransomware – jak chronić firmę przed atakami szyfrującymi

Ransomware to jeden z najbardziej destrukcyjnych rodzajów cyberataków. Cyberprzestępcy szyfrują dane i żądają okupu za ich odszyfrowanie, co może prowadzić do poważnych strat finansowych i reputacyjnych.

Ochrona przed ransomware wymaga wielowarstwowego podejścia. Kluczowe działania to:

- Regularne tworzenie kopii zapasowych – najlepiej przechowywać je offline.

- Stosowanie zaawansowanych systemów antywirusowych – wykrywają i blokują zagrożenia.

- Edukacja pracowników – świadomość zagrożeń zmniejsza ryzyko infekcji.

- Ograniczenie dostępu do krytycznych danych – tylko upoważnione osoby powinny mieć do nich dostęp.

Ataki DDoS – jak zapobiegać przeciążeniu serwerów

Ataki DDoS (Distributed Denial of Service) polegają na przeciążeniu serwera ogromną liczbą żądań, co prowadzi do jego niedostępności. Takie ataki mogą zakłócić działalność firmy, powodując straty finansowe i utratę zaufania klientów.

Aby skutecznie chronić się przed DDoS, warto:

- Inwestować w systemy monitorowania ruchu sieciowego – pozwalają wykryć podejrzane aktywności.

- Stosować rozwiązania do filtrowania ruchu – automatycznie blokują podejrzane żądania.

- Opracować plan awaryjny – szybka reakcja minimalizuje skutki ataku.

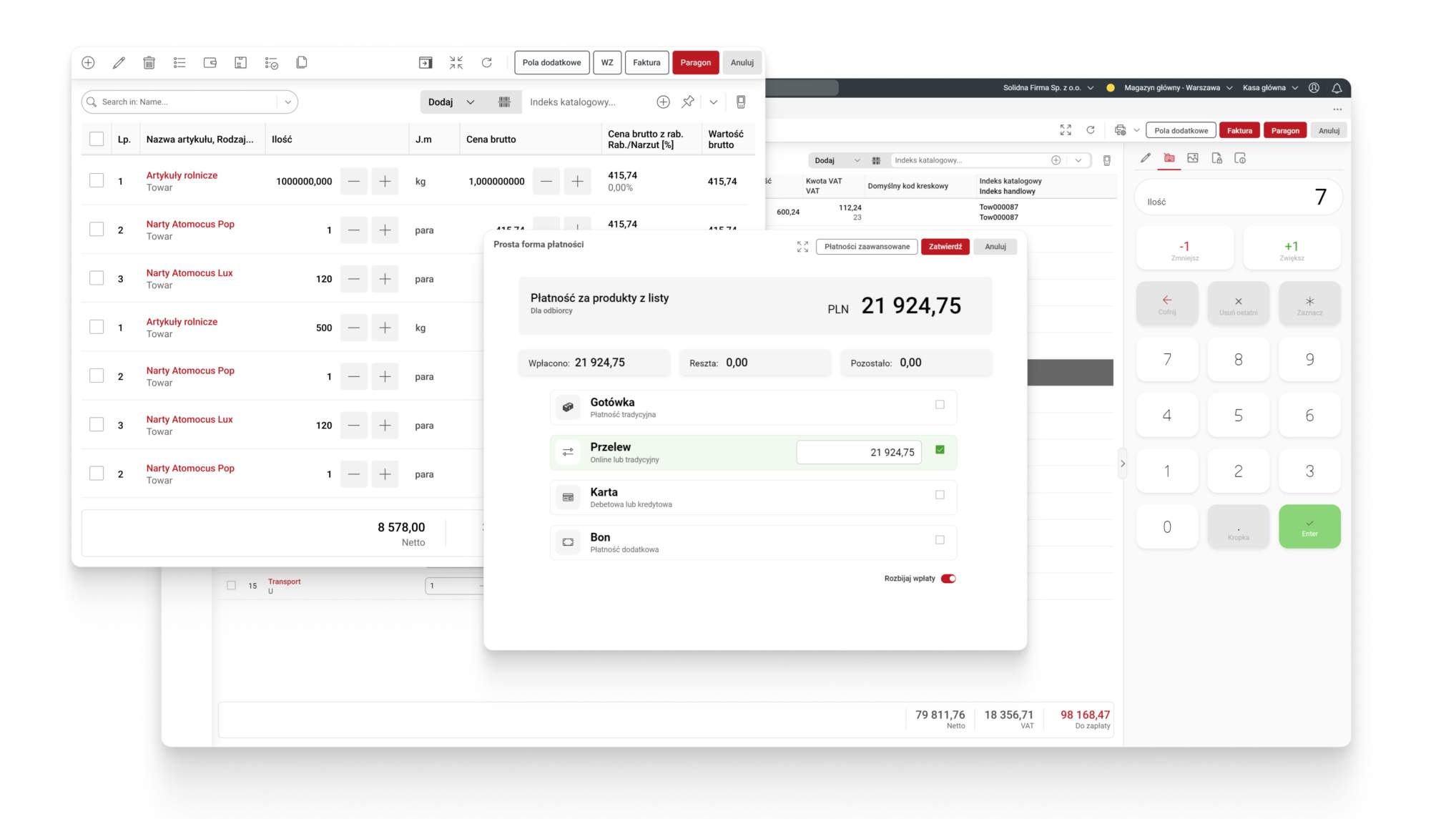

Brute Force i SQL Injection – zagrożenia dla haseł i baz danych

Wśród zagrożeń dla bezpieczeństwa danych wyróżniamy ataki Brute Force i SQL Injection.

| Rodzaj ataku | Opis | Środki ochrony |

|---|---|---|

| Brute Force | Systematyczne odgadywanie haseł poprzez testowanie różnych kombinacji znaków. | Stosowanie długich i unikalnych haseł.Włączenie uwierzytelniania wieloskładnikowego (MFA).Ograniczenie liczby nieudanych prób logowania. |

| SQL Injection | Wstrzykiwanie złośliwego kodu SQL w celu manipulowania bazą danych. | Regularne testowanie aplikacji webowych pod kątem podatności.Stosowanie mechanizmów walidacji danych wejściowych.Ograniczenie uprawnień użytkowników do baz danych. |

Każda firma powinna wdrożyć odpowiednie środki ochrony, aby zabezpieczyć swoje systemy przed tymi zagrożeniami.

Podstawowe zasady cyberbezpieczeństwa w firmie

Cyberataki to dziś nie kwestia „czy”, ale „kiedy”. Dlatego cyberbezpieczeństwo w firmie powinno być priorytetem – niezależnie od jej wielkości. Proste, ale skuteczne działania, takie jak stosowanie silnych haseł, regularne aktualizacje oprogramowania czy edukacja pracowników, mogą znacząco zmniejszyć ryzyko naruszenia danych. Wystarczy kilka dobrych praktyk, by skutecznie chronić firmowe zasoby przed cyberprzestępcami.

Uwierzytelnianie wieloskładnikowe – dlaczego warto je wdrożyć?

Uwierzytelnianie wieloskładnikowe (MFA) to jedna z najskuteczniejszych metod zabezpieczania dostępu do systemów firmowych. Wymaga od użytkownika podania co najmniej dwóch różnych czynników uwierzytelniających, np.:

- hasła oraz kodu SMS,

- hasła oraz odcisku palca,

- hasła oraz aplikacji autoryzacyjnej.

Dzięki temu, nawet jeśli jedno z haseł zostanie przejęte, dodatkowa warstwa ochrony uniemożliwi nieautoryzowany dostęp. Wdrożenie MFA to prosty, ale niezwykle skuteczny sposób na zwiększenie bezpieczeństwa firmowych danych.

Zarządzanie hasłami – jak tworzyć i przechowywać silne hasła?

Zarządzanie hasłami to fundament ochrony dostępu do systemów. Silne hasła powinny spełniać następujące kryteria:

- mieć minimum 12 znaków,

- być unikalne dla każdego konta,

- zawierać kombinację liter, cyfr i znaków specjalnych.

Jednak samo tworzenie silnych haseł to dopiero połowa sukcesu. Równie ważne jest ich bezpieczne przechowywanie. Najlepszym rozwiązaniem jest korzystanie z menedżerów haseł, które pozwalają zarządzać wieloma danymi logowania bez konieczności ich zapamiętywania czy zapisywania w niebezpiecznych miejscach.

Firewall i systemy detekcji intruzów – ochrona przed nieautoryzowanym dostępem

Firewall to pierwsza linia obrony przed cyberatakami. Jego zadaniem jest:

- monitorowanie i kontrolowanie ruchu sieciowego,

- blokowanie potencjalnie niebezpiecznych połączeń.

W połączeniu z systemami detekcji intruzów (IDS), które analizują aktywność w sieci i wykrywają podejrzane działania, firmy mogą skutecznie zabezpieczyć swoje systemy przed nieautoryzowanym dostępem. To jak cyfrowy strażnik, który nieustannie czuwa nad bezpieczeństwem firmowej infrastruktury IT.

Programy antywirusowe – jak skutecznie zabezpieczyć firmowe urządzenia?

Programy antywirusowe to kluczowy element ochrony przed złośliwym oprogramowaniem. Ich zadaniem jest:

- wykrywanie i blokowanie wirusów, trojanów oraz innych zagrożeń,

- eliminowanie szkodliwego oprogramowania, zanim wyrządzi szkody,

- zapewnienie ochrony w czasie rzeczywistym.

Regularne skanowanie systemów i aktualizacje oprogramowania antywirusowego pozwalają skutecznie bronić się przed coraz bardziej zaawansowanymi cyberatakami. To proste kroki, które mogą uchronić firmę przed poważnymi konsekwencjami.

Regularne aktualizacje oprogramowania – eliminacja luk bezpieczeństwa

Regularne aktualizacje oprogramowania to jeden z najważniejszych elementów strategii cyberbezpieczeństwa. Luki w systemach to otwarte drzwi dla cyberprzestępców, dlatego każda firma powinna wdrożyć politykę natychmiastowego instalowania poprawek i nowych wersji oprogramowania.

Aby skutecznie zarządzać aktualizacjami, warto:

- stosować automatyczne aktualizacje, aby nie przegapić ważnych poprawek,

- monitorować dostępne uaktualnienia,

- testować nowe wersje oprogramowania przed wdrożeniem ich w całej firmie.

To niewielki wysiłek, który może zapobiec poważnym incydentom bezpieczeństwa.

Jakie jeszcze działania możesz podjąć, aby Twoja firma była zawsze o krok przed cyberzagrożeniami?

Ochrona danych firmowych

W dzisiejszym cyfrowym świecie ochrona danych firmowych to fundament bezpiecznego funkcjonowania każdej organizacji. Cyberataki, takie jak wycieki informacji czy ransomware, stają się coraz powszechniejsze, dlatego firmy muszą wdrażać skuteczne strategie zabezpieczeń. Kluczowe jest połączenie nowoczesnych technologii z odpowiednimi procedurami organizacyjnymi, by skutecznie chronić zarówno dane finansowe, jak i informacje osobowe.

Bezpieczeństwo to nie tylko ochrona przed zagrożeniami zewnętrznymi, ale także kontrola dostępu wewnątrz organizacji. Inwestowanie w systemy monitorowania oraz edukację pracowników pozwala minimalizować ryzyko błędów ludzkich, które często prowadzą do naruszeń. Jakie nowoczesne rozwiązania mogą jeszcze skuteczniej zabezpieczyć dane firmowe?

Szyfrowanie danych – jak zabezpieczyć poufne informacje

Szyfrowanie danych to jedna z najskuteczniejszych metod ochrony poufnych informacji. Polega na przekształceniu danych w formę nieczytelną dla osób nieupoważnionych. Nawet jeśli trafią w niepowołane ręce, pozostaną bezużyteczne dla cyberprzestępców. To szczególnie istotne w kontekście ochrony danych osobowych i finansowych, które często są celem ataków.

Aby skutecznie wdrożyć szyfrowanie, firmy powinny:

- korzystać z nowoczesnych algorytmów kryptograficznych,

- regularnie aktualizować systemy zabezpieczeń,

- stosować szyfrowanie end-to-end w komunikacji wewnętrznej i zewnętrznej.

Jakie innowacyjne technologie mogą jeszcze bardziej zwiększyć bezpieczeństwo Twojej firmy?

Backup danych – dlaczego kopie zapasowe są kluczowe

Backup danych to fundament strategii ochrony informacji w każdej firmie. Tworzenie kopii zapasowych pozwala na szybkie odzyskanie danych w przypadku awarii systemu, ataku ransomware czy błędu ludzkiego. Regularne backupy minimalizują ryzyko utraty kluczowych informacji i zapewniają ciągłość działania organizacji.

Skuteczny backup powinien spełniać zasadę 3-2-1:

- 3 kopie danych – oryginał i dwie kopie zapasowe,

- 2 różne nośniki – np. dysk lokalny i chmura,

- 1 kopia poza siedzibą firmy – na wypadek katastrofy lokalnej.

Coraz popularniejsze stają się także rozwiązania oparte na sztucznej inteligencji, które analizują dane i optymalizują proces tworzenia kopii zapasowych. Jakie nowoczesne technologie backupu mogą jeszcze bardziej zwiększyć bezpieczeństwo Twojej firmy?

Bezpieczne przechowywanie w chmurze – jak chronić dane online

W dobie cyfryzacji przechowywanie danych w chmurze stało się standardem dla wielu firm. Rozwiązania chmurowe oferują elastyczność i skalowalność, ale jednocześnie wymagają solidnych zabezpieczeń, by chronić informacje przed nieautoryzowanym dostępem.

Podstawą bezpiecznego przechowywania w chmurze jest:

- szyfrowanie danych – zarówno w trakcie przesyłania, jak i przechowywania,

- uwierzytelnianie wieloskładnikowe – dodatkowa warstwa ochrony dostępu,

- regularne audyty bezpieczeństwa – weryfikacja zgodności z najlepszymi praktykami,

- systemy wykrywania zagrożeń – monitorowanie i reagowanie na potencjalne ataki.

Jakie innowacyjne podejścia do przechowywania danych w chmurze mogą jeszcze bardziej zwiększyć ochronę Twojej firmy?

VPN – bezpieczna komunikacja dla pracowników zdalnych

W erze pracy zdalnej VPN (Virtual Private Network) stał się kluczowym narzędziem zapewniającym bezpieczną komunikację. Tworzy szyfrowane połączenie między użytkownikiem a siecią firmową, chroniąc dane przed przechwyceniem przez osoby nieupoważnione. Dzięki temu pracownicy mogą bezpiecznie korzystać z firmowych zasobów, niezależnie od miejsca, w którym się znajdują.

Aby VPN był skuteczny, firmy powinny:

- stosować nowoczesne protokoły szyfrowania,

- regularnie aktualizować swoje systemy,

- wdrażać rozwiązania typu Zero Trust, które dodatkowo wzmacniają bezpieczeństwo dostępu.

Jakie innowacyjne technologie VPN mogą jeszcze bardziej zwiększyć ochronę komunikacji w Twojej firmie?

Edukacja i procedury bezpieczeństwa w firmie

Współczesne firmy codziennie mierzą się z cyberzagrożeniami. Dlatego kluczowe jest budowanie świadomości pracowników oraz wdrażanie skutecznych procedur bezpieczeństwa. Cyberbezpieczeństwo to nie tylko kwestia technologii – to także odpowiedzialność każdego członka zespołu. Organizacje, które regularnie szkolą swoich pracowników i stosują jasne zasady postępowania, znacząco redukują ryzyko ataków.

Jednym z fundamentów skutecznej ochrony jest ciągła edukacja zespołu w zakresie cyberzagrożeń. Szkolenia powinny obejmować najnowsze metody ataków oraz aktualne trendy. Równie istotne jest, aby polityka bezpieczeństwa IT była przejrzysta i łatwo dostępna – każdy pracownik powinien wiedzieć, jak reagować w razie incydentu.

Jakie nowoczesne podejścia do edukacji i procedur bezpieczeństwa mogą jeszcze skuteczniej chronić firmę przed cyberatakami?

Szkolenia pracowników – jak zwiększyć świadomość cyberzagrożeń

Świadomość zagrożeń to pierwszy krok do skutecznej ochrony. Dlatego firmy powinny organizować szkolenia, które nie tylko przekazują teorię, ale także uczą praktycznych umiejętności rozpoznawania i unikania zagrożeń. Edukacja w zakresie cyberbezpieczeństwa to proces wymagający regularnych aktualizacji.

Najskuteczniejsze szkolenia to te, które angażują uczestników. Warto stosować:

- Interaktywne warsztaty – umożliwiają praktyczne ćwiczenia w wykrywaniu zagrożeń.

- Symulacje ataków phishingowych – uczą rozpoznawania prób wyłudzenia danych.

- Gry edukacyjne – pomagają w przyswajaniu wiedzy w atrakcyjnej formie.

- Analizę rzeczywistych przypadków – dzielenie się doświadczeniami z incydentów w firmie.

Jakie innowacyjne metody szkoleniowe mogą jeszcze bardziej zwiększyć skuteczność edukacji w zakresie cyberbezpieczeństwa?

Polityka bezpieczeństwa IT – kluczowe zasady i procedury

Solidna polityka bezpieczeństwa IT to fundament ochrony danych w każdej organizacji. To zbiór zasad i procedur określających, jak minimalizować ryzyko i reagować na potencjalne zagrożenia. Aby była skuteczna, musi być nie tylko dobrze opracowana, ale także regularnie aktualizowana i komunikowana wszystkim pracownikom.

Najważniejsze elementy polityki bezpieczeństwa obejmują:

- Ścisłą kontrolę dostępu – ograniczenie dostępu do danych tylko do uprawnionych osób.

- Cykliczne audyty bezpieczeństwa – regularne sprawdzanie skuteczności zabezpieczeń.

- Wdrożenie technologii ochronnych – stosowanie firewalli, systemów detekcji intruzów i szyfrowania danych.

- Szkolenie pracowników – każdy powinien znać swoją rolę w ochronie firmowych zasobów.

Jakie nowoczesne podejścia do tworzenia i wdrażania polityki bezpieczeństwa IT mogą jeszcze bardziej zwiększyć ochronę systemów informatycznych?

Jak reagować na incydenty cybernetyczne – plan działania w razie ataku

W dobie rosnącej liczby cyberataków każda firma powinna mieć opracowany i przetestowany plan reagowania na incydenty. Nawet najlepsze zabezpieczenia nie gwarantują stuprocentowej ochrony, dlatego kluczowe jest szybkie i skuteczne działanie w sytuacji kryzysowej.

Plan powinien jasno określać kroki, jakie należy podjąć w przypadku wykrycia ataku:

- Izolacja zagrożonych systemów – natychmiastowe odłączenie zainfekowanych urządzeń od sieci.

- Powiadomienie odpowiednich zespołów – informowanie działu IT i zespołu ds. bezpieczeństwa.

- Komunikacja z klientami i partnerami – przekazanie informacji o incydencie w sposób kontrolowany.

- Analiza po incydencie – identyfikacja luk w zabezpieczeniach i wdrożenie niezbędnych poprawek.

Jakie innowacyjne strategie można wdrożyć, aby jeszcze skuteczniej reagować na incydenty cybernetyczne i minimalizować ich skutki?

Regulacje i standardy cyberbezpieczeństwa

W obliczu rosnącej liczby cyberataków regulacje i standardy cyberbezpieczeństwa stanowią fundament ochrony danych oraz systemów IT. W Polsce kluczową rolę odgrywa Krajowy system cyberbezpieczeństwa, który określa ramy prawne niezbędne do skutecznego zabezpieczenia zasobów firm przed zagrożeniami.

Jednym z istotnych elementów zgodności z przepisami jest certyfikacja bezpieczeństwa cyfrowego. To nie tylko sposób na zwiększenie ochrony, ale także na budowanie zaufania wśród klientów i partnerów biznesowych. Wdrażanie standardów cyberbezpieczeństwa to nie tylko obowiązek – to strategiczna inwestycja w stabilność i rozwój przedsiębiorstwa.

Jakie nowoczesne technologie mogą jeszcze skuteczniej chronić Twoją firmę przed cyberzagrożeniami?

Krajowy system cyberbezpieczeństwa – jakie przepisy obowiązują firmy?

Krajowy system cyberbezpieczeństwa w Polsce to zbiór regulacji mających na celu ochronę systemów IT przed cyberatakami i innymi zagrożeniami. Przedsiębiorstwa działające na terenie kraju muszą dostosować się do tych przepisów, aby zapewnić bezpieczeństwo swoich danych i infrastruktury.

Obowiązujące regulacje obejmują:

- Zarządzanie ryzykiem – identyfikacja i minimalizacja potencjalnych zagrożeń.

- Monitorowanie zagrożeń – bieżąca analiza i wykrywanie niebezpiecznych incydentów.

- Reagowanie na incydenty – wdrażanie procedur umożliwiających szybkie i skuteczne działania w przypadku naruszeń.

W praktyce oznacza to konieczność wdrożenia odpowiednich procedur i technologii, które umożliwią skuteczne zarządzanie bezpieczeństwem cyfrowym. Firmy, które nie dostosują się do wymogów, mogą nie tylko narazić się na konsekwencje prawne, ale także utracić zaufanie klientów.

Jakie największe wyzwania napotykasz, dostosowując swoją firmę do krajowych regulacji dotyczących cyberbezpieczeństwa?

Jak dostosować firmę do wymogów prawnych w zakresie ochrony danych?

Dostosowanie działalności do wymogów prawnych w zakresie ochrony danych wymaga zarówno znajomości regulacji, jak i ich skutecznego wdrożenia w codziennej praktyce. Kluczową rolę odgrywa tutaj zarządzanie danymi, obejmujące zarówno techniczne, jak i organizacyjne środki ochrony.

Każda firma powinna dokładnie przeanalizować:

- Jakie dane przetwarza – określenie rodzaju i zakresu gromadzonych informacji.

- W jaki sposób są one zabezpieczone – stosowanie odpowiednich technologii i procedur ochrony.

- Kto ma do nich dostęp – kontrola i ograniczenie dostępu do wrażliwych danych.

Wdrożenie polityk zarządzania danymi zgodnych z aktualnymi regulacjami to nie tylko sposób na uniknięcie sankcji, ale także na budowanie zaufania klientów i partnerów biznesowych.

Jakie innowacyjne strategie zarządzania danymi mogą pomóc Twojej firmie w skutecznym spełnieniu wymogów prawnych dotyczących ochrony informacji?